SİBER GÜVENLİK İÇİN BÜYÜK VERİ YAKLAŞIMLARI

Günümüzde herhangi bir yerden, herhangi bir zamandan ve herhangi bir cihazdan gelen büyük miktarda karmaşık ve heterojen veriler, büyük veri çağını başlatmıştır.

Büyük verinin;

• Depolama, yönetim ve analiz için sıradan veritabanı yazılım araçlarının yeteneklerinin gerisinde kaldığı veri kümesi,

• Yüksek hızda toplama, keşif ve analiz sayesinde çok çeşitli verinin çok büyük hacminden ekonomik olarak değer elde etmek için tasarlanan yeni nesil teknolojiler ve mimariler,

• Geleneksel veri işleme uygulamaları veya genel veri tabanı yönetim araçları kullanılarak yönetilmesi zor olan büyük ve karmaşık veri koleksiyonu, veya

• Farklı formatlarda ve farklı kaynaklardan çok yüksek hızlarda üretilen büyük miktardaki veriler,

gibi tanımlamaları olsa da aslında güncel teknolojiler ile çözülemeyen problemlerin çözümünde kullanılabilecek yeni nesil çözümlerdir.

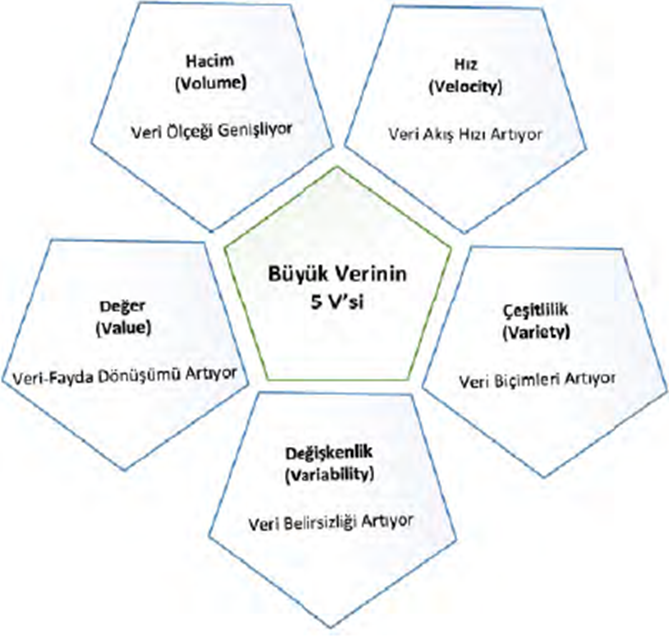

Büyük Verinin Beş Bileşeni

Siber Güvenliğin Altı Bileşeni

Siber Güvenlik İçin Büyük Veri

Kısıtlı veriler ve geleneksel teknolojiler uzun vadeli ve büyük ölçekli analizleri desteklemek için yetersiz kalmaya başlamıştır. Bu yetersizliğin sebepleri, literatürden ve kendi deneyimlerimizden aşağıdaki şekilde özetlenebilir. Bunlar;

1. Veri kapasitesi hızla artmakta, dinamik olarak değişmekte ve düzensiz yapılarda üretilmektedir.

2. Gürültülü ve yapılandırılmamış veride analitik ve karmaşık sorgular yapmak zorlaşmaktadır.

3. Gizlilik, Bütünlük ve Erişilebilirlik gibi bilgi güvenliği unsurlarını tehdit edebilecek riskler, geleneksel bilgi teknolojisi kaynaklarının ötesinde büyümektedir.

4. İş itibarını, hizmet sunumunu, gizli verileri veya fikri mülkiyetin kaybına yol açan tehditleri izleme ve hafifletme gibi yeni aşamalarla güvenlik yeniden tanımlanmaktadır.

5. Güvenlik uzmanları daha kesin analizler için daha fazla veriye ihtiyaç duymaktadır.

6. Tehditlerin karmaşıklığı, etkinlik süresi ve zarar boyutu giderek artmaktadır.

7. Tek bir tehdit incelemesi için bile bütün veri parçalarının incelenmesi gerekmektedir.

8. Siber saldırıların arttığı sıcak noktaların hızlı bir şekilde belirlenmesi gerekmektedir.

9. Büyük verilerin anlaşılması için doğru bakış açısı sunacak domain uzmanlığına ihtiyaç vardır.

10. Mevcut altyapıların iyileştirilmesi ve yeni teknolojiler, algoritmalar, analiz ve görselleştirme araçlarının geliştirilmesi gerekmektedir.

11. Büyük veri analitiği için veri ve uzman kadar bu ortamlarda işlem yapabilecek altyapılara ihtiyaç vardır.

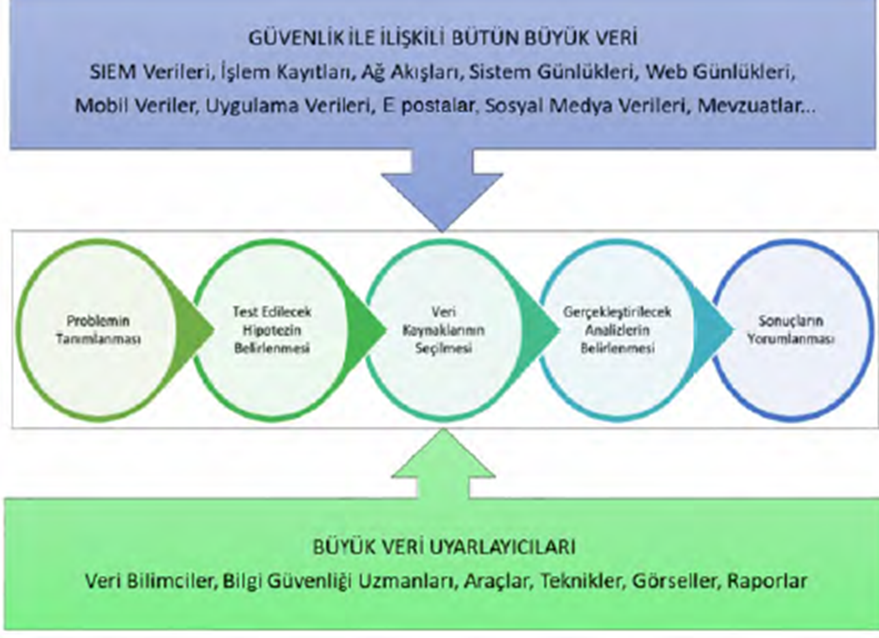

Siber Güvenlik İçin Büyük Veriyi Kullanma Süreçleri

Siber güvenlik için büyük veriyi kullanma süreç adımları bir önceki şekilde belirtilmiştir. Şekilden görülebileceği gibi bu süreç 5 maddede özetlenmiştir.

1. Problemin Tanımlanması

Süreç, hizmet kaybına veya maddi zarara sebep olacak unsurun tanımlanmasıyla başlar. Problem; performansın kötüleşmesi, plansız kesintiler, fikri mülkiyet erişimi ve veri hırsızlığı olarak belirlenebilir.

2. Test Edilecek Hipotezin Belirlenmesi

Bu adımda çözüm üretilecek problemin sebepleriyle ilgili hipotez kurulur. Verilere nasıl izinsiz erişilir, performans düşüşlerine ne sebep olur, neden hizmet kesintisi oluşur gibi sorulara cevap aranır.

3. Veri Kaynaklarının Seçilmesi

Surunun tespitini kolaylaştıracak veri kaynaklarının kombinasyonu belirlenir.

4. Gerçekleştirilecek Analizlerin Belirlenmesi

Veri türüne ve yapısına uygun olarak; normal/normal olmayan davranışların tanımlanması, aykırılıkların tespiti ve örüntülerin çıkarılması gibi analizler gerçekleştirilir.

5. Sonuçların Yorumlanması

Son olarak; analizlerin ve elde edilen modellerin performansı, başarısı, parametreleri ve gürbüzlüğü değerlendirilerek uygun aksiyonlar gerçekleştirilir.

Siber Tehdit Olarak Büyük Veri

Büyük veri destekli yapay zekanın gelişmesiyle siber saldırıların da potansiyeli artmaya başlamıştır. Gelişmiş makine öğrenimi ve derin öğrenme gibi teknikler, büyük veri ve teknolojilerinin aşağıda belirtilen pek çok kötü amaca hizmet etmesine ve tehdit oluşturmasına sebep olabilir.

1. Gizli örüntülerin bulmasını ve yorumlamasını sağlayan modeller, güvenlik açıklarının bulunması için de kullanabilir.

2. Yapay zeka modelleri iyi korunmadığı takdirde, kötü niyetli aktörler tarafından hatalı verilerin enjekte edilmesiyle yeni güvenlik açıkları ortaya çıkabilir.

3. APT saldırılarını kolaylaştıracak ortamlar sağlanabilir.

4. Yayıldıkça öğrenen akıllı kötücül yazılımlar ve fidye yazılımları geliştirilebilir.

5. Makine zekası ile kontrol edilebilen küresel siber saldırılar gerçekleştirilebilir.

6. Gelişmiş veri analizi ile davranış takibi doğrultusunda özelleştirilmiş saldırılar gerçekleştirilebilir.

Büyük Verinin Güvenliği

Uluslararası avantaj arayan ve üstünlük kurmak isteyen devlet aktörleri, istihbarat elde etmek isteyen rakipler, para kazanmak isteyen suçlular, siyasi/dini/ideolojik amaçlı hacktivistler, hizmet aksattırmayı amaçlayan veya yeteneklerini test eden korsanlar yada intikam almak isteyen çalışanlar, kurum ve kuruluşların en değerli varlıkları olan büyük verilerine göz dikebilir. Bu sebeple, büyük veri ekosistemi bütüncül bir şekilde ele alınarak her aşamada oluşabilecek riskler çok iyi değerlendirilmelidir. Altyapı güvenliği, veri gizliliği, veri yönetimi ve reaktif güvenlik olarak dört ana grup altında değerlendirilen büyük veri zorlukları ve alınabilecek önlemler kısaca aşağıda özetlenmiştir.

1. Mevcut güvenlik çözümleri çoğu zaman NoSQL veritabanları ve dağıtık hesaplama sistemlerini her açıdan garanti altına alamamaktadır.

2. Erişim kontrolü, şifreleme ve bağlantı güvenliği işlemlerinin hızla gerçekleştirilmesi ve güncel olması gerekmektedir.

3. Veri aktarımı süreçleri, ek güvenlik önlemleri gerektirmektedir.

4. BT uzmanlarının, kullanıcıların mahremiyet hakkını göz ardı ederek kişisel verilerini analiz edebilme ihtimali bulunmaktadır.

5. Pek çok farklı kaynaktan beslenen büyük hacimli verilerin kökeninin doğrulanamaması, analiz sonuçlarını da negatif yönde etkilemektedir.

6. Bulutta saklanan veriler, siber casusluk harekatlarında kullanılma riski altındadır.

7. İzinsiz erişim ihtimalleri göz önünde bulundurularak; kod, nesne ve model değişikliklerinin izlenmesi gerekmektedir.

8. Veri toplayan cihazlara özgü güvenlik gereksinimleri karşılanmalıdır.

9. Herhangi bir şekilde sızma gerçekleşse bile veri gizliliğinin sağlanabilmesi için; şifreleme, anonimleştirme ve genelleştirme işlemlerinin

uygulanması gerekmektedir.

10. Kuruluşlar, bir bulut sağlayıcısı gibi bir üçüncü tarafın verileri kendi adına işlediğinde bile güvenliğini garanti etmek zorundadır.

11. Uyum yasalarıyla verilerinin ömrü boyunca uyulması gerekmektedir.

Öğr. Gör Osman GÖZEL

Yorum yapılmamış